EduCoder NAT协议分析

EduCoder NAT协议分析

关卡1 : 掌握抓取 NAT HOME 端和 NAT ISP 端的具体步骤,并且对已经收集到的 NAT HOME 进行分析。

关卡2 : 对已经收集到的 NAT ISP 进行分析,在路由器和 ISP 之间的链路上捕获的跟踪文件NAT_ISP_side中找到这两个 HTTP 消息和两个 TCP 报文。

0x01 NAT HOME分析

0x0101 相关知识

为了完成本关任务,你需要掌握:

- 简单了解实验抓包收集方案.

- NAT HOME的简单分析.

0x0102 实验流程

(1) 打开 Wireshark,加载实训文件夹中的NAT_home_side文件并筛选出其中的 HTTP 报文;

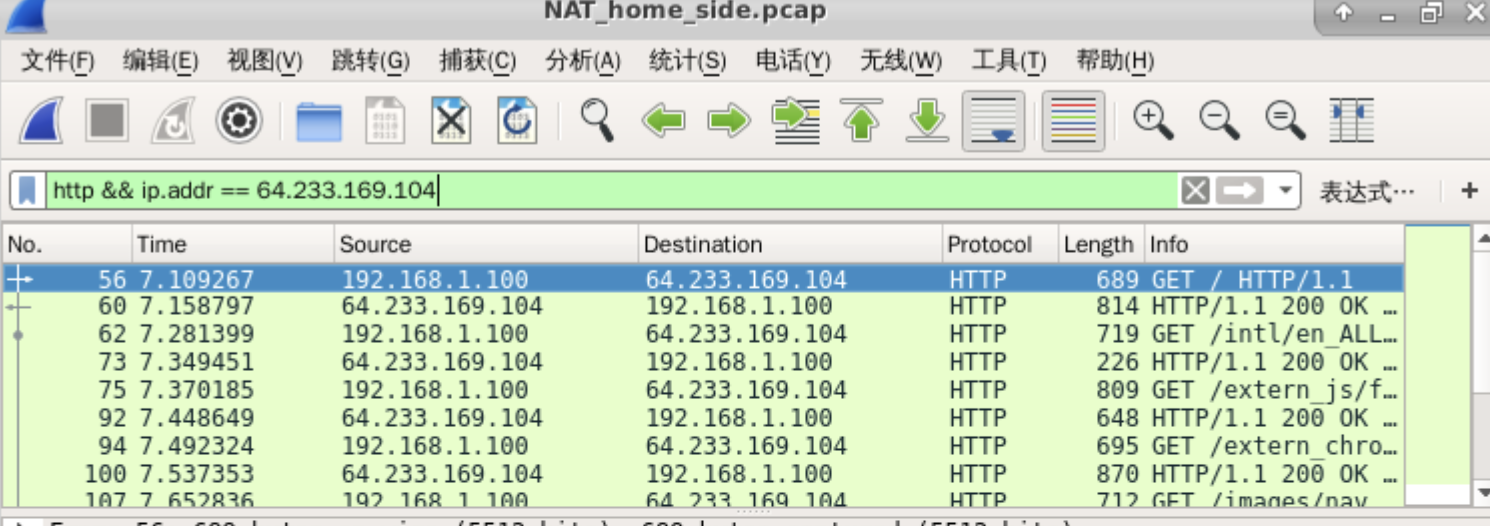

过滤器中输入http筛选HTTP报文:

(2) 客户端的 IP 地址是多少?填写到文件中;

分析所给流量包中的数据可知其中的私有IP地址为: 192.168.1.100

或者通过Terminal输入指令: ifconfig(Windows为ipconfig)得到.

(3)在 Wireshark 过滤器输入以下过滤式http && ip.addr == 64.233.169.104 ;

(4)选择在 7.109267s 时间的客户端发送到 Google 服务器的 HTTP GET。请问此 HTTP GET 的 IP 数据报上的源 IP 地址和目标 IP 地址以及 TCP 源和目标端口是什么?填写到文件中(用;隔开);

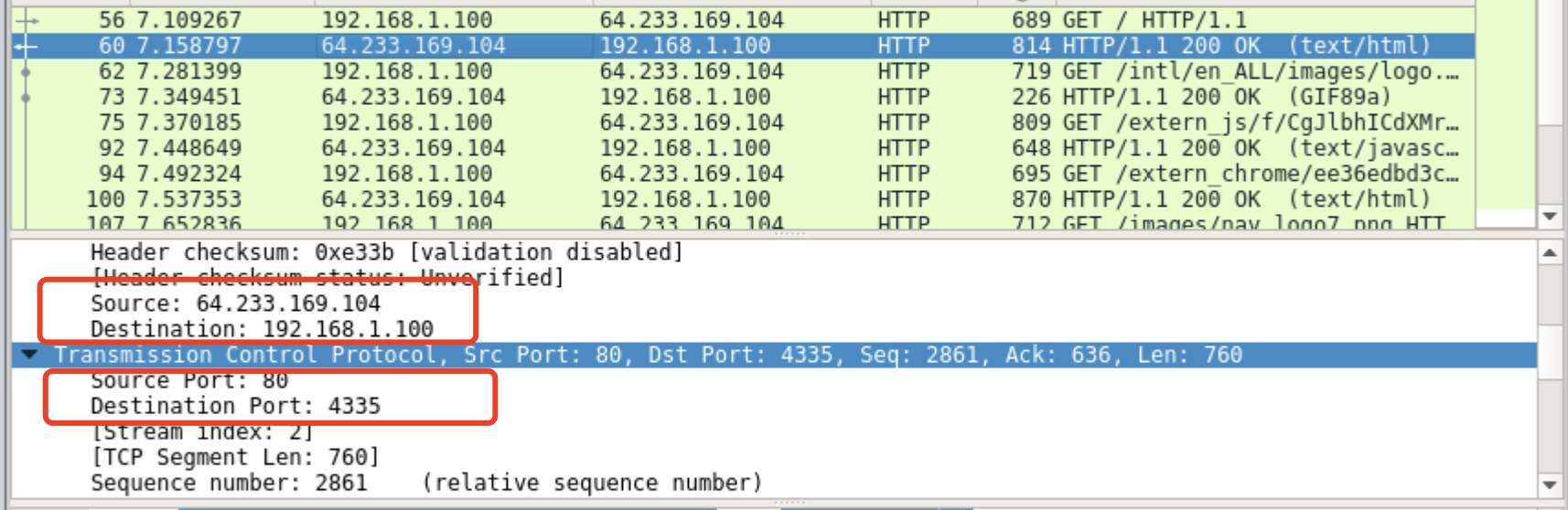

源IP地址和目的IP地址如下:

TCP数据段段源端口和目的端口:

(5)什么时候从 Google 服务器收到相应的状态码 200、状态 OK 的 HTTP 响应消息?填写到文件中;

对应的响应消息为:

所以时间为 7.158797s

(6)携带状态码200、状态 OK 的 HTTP 响应消息的 IP 数据报上的源和目标 IP 地址以及 TCP 源端口和目标端口是什么?填写到文件中(用;隔开,注意区分中英文);

如图所示:

0x0103 最终结果

1 | 客户端IP: 192.168.1.100 |

0x02 NAT ISP分析

0x0201 相关知识

为了完成本关任务,你需要掌握:

- NAT ISP 的简单分析。

0x0202 实验流程

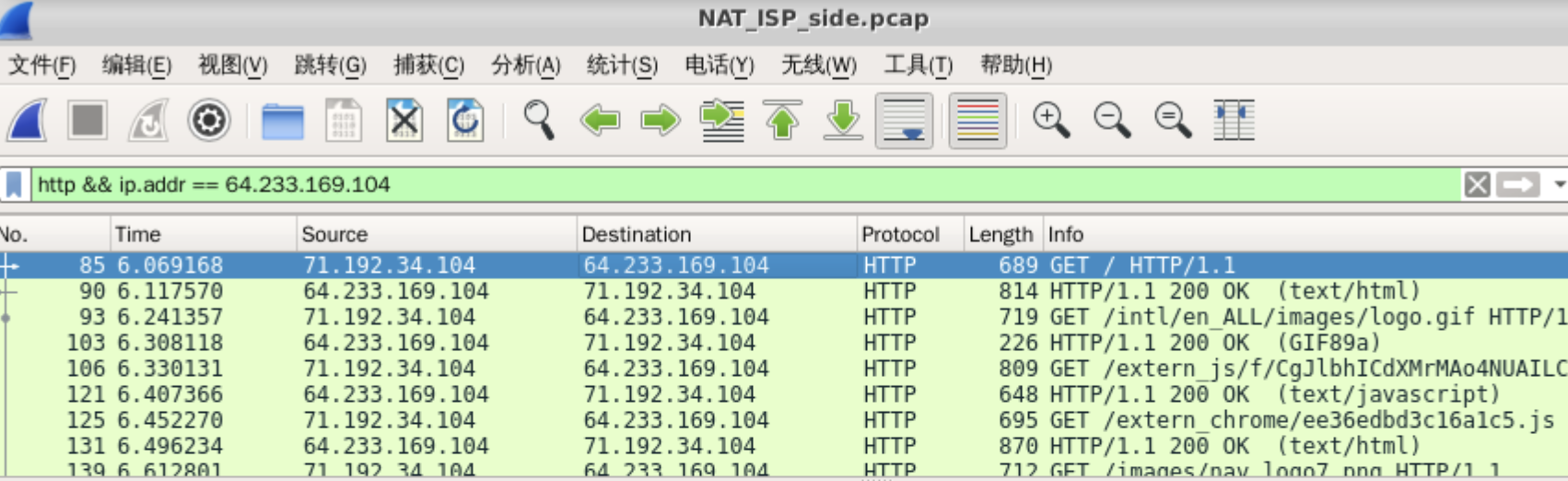

(1)打开 Wireshark,加载实训文件夹中的NAT_ISP_side文件,在过滤器输入过滤式http && ip.addr == 64.233.169.104 ;

(2)找到跟刚才客户端 7.109267s 同样目的地发送的 HTTP GET 消息,请问该消息何时出现在NAT_ISP_side跟踪文件中?填写到文件中;

通过分析流量包中的HTTP GET消息的info可以得到在__6.069168s__发送的数据包符合要求.

(3)承载此 HTTP GET 消息的 IP 数据报的源和目的 IP 以及端口是多少?填写到文件中(用;隔开,注意区分中英文);

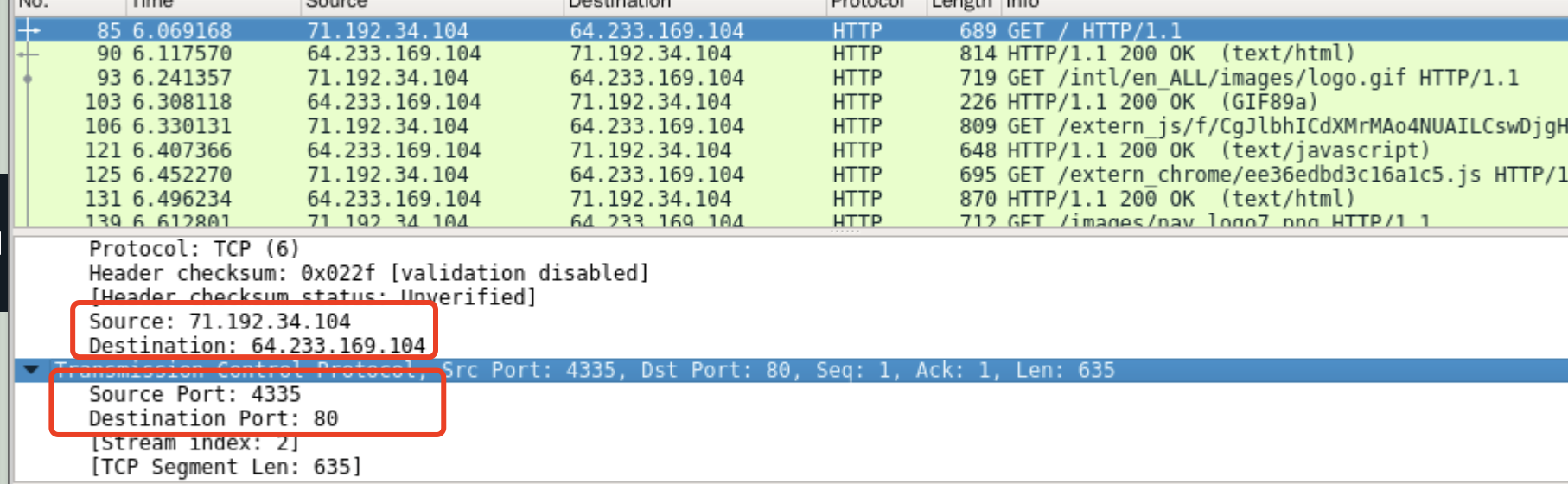

如下图所示:

(4)对比两个跟踪文件,回答 HTTP GET 消息中的任何字段是否已更改?(填写”是/否”);

对比两个收集到的跟踪文件, 可以发现 HTTP GET 消息中的任何字段都没有更改, 如下图所示:

0x0203 最终结果

1 | 消息出现在NAT_ISP_side跟踪文件的时间是:6.069168s |